《卫报》等外媒普遍关注发现推定与朝鲜有关的黑客组织的类似代码一事

“内含‘自毁装置’,主要发现被与国家相关黑客使用”

5月12日起,全球共有150个国家的约30万台电脑受到病毒感染,有观测认为,该全球性勒索病毒攻击幕后黑手可能是朝鲜。

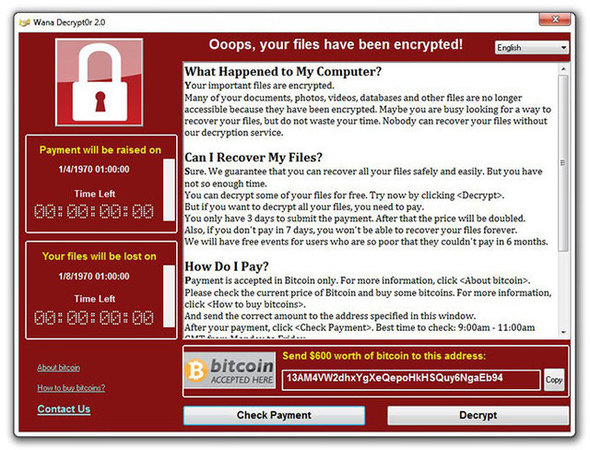

《卫报》等外媒5月16日报道称,赛门铁克和卡巴斯基实验室等世界级信息安全企业对此次攻击使用的勒索病毒初期版本进行分析发现,使用的代码和推定与朝鲜有关的黑客组织“拉撒路组”(Lazarus)使用过的代码类似。最先发现代码相似性的是谷歌安全研究员尼尔•梅塔(Neel Mehta)。美国知名科技博客媒体Ars Technica解释称,“(梅塔的发现)拉撒路组的后门(不经过使用者认证进入系统的安全漏洞)Canned Toffee的2015年初版本和WannaCry的2月样本中含有相同代码”。勒索病毒是侵入使用者的电脑后,将数据加密索要解密赎金的恶意软件。据悉,此次攻击中使用的勒索软件是利用微软运营体制网络共享功能中的安全漏洞,属于WannaCry的变种。

据推测,至少自2011年以后起就开始网络犯罪活动的拉撒路组,去年2月攻击了孟加拉国央行盗走8100万美元(904亿韩元),2014年涉嫌攻击索尼公司。部分安全企业推测拉撒路组的幕后是朝鲜政府。

但是安全企业们认为现在断定此次攻击属朝鲜所为还为时过早。也有可能是使用类似代码伪装成拉撒路组。然而,《纽约时报》报道称,“被发现的代码不是广泛使用的代码,只在与朝鲜有关联的黑客攻击事件中发现过”。

此次攻击使用的勒索病毒里内含“自毁装置”(Kill Switch)也加深了“朝鲜幕后说”。Ars Technica指出,“这种自毁装置在以营利为目的开发的恶性软件中非常罕见,相反在国家支援的黑客们制作的恶性程序中更为常用”,“这一特殊行为部分说明了此事与朝鲜有关联”。5月13日,一位名叫马库斯•哈钦斯的英国青年偶然发现了此自毁装置,因此阻拦了勒索病毒更急剧的扩散。

另一方面,美国总统国土安全和反恐助理员托马斯•博赛特15日表示,“据了解到现在为止向勒索病毒攻击者支付了不到7万美元(7800万韩元)的赎金,(虽然受害者们支付了赎金)但并未发现资料被恢复的案例”。

金晓珍 记者